微软解释可导致所有加密数据被盗Windows BitLocker漏洞

微软的安全测试和攻击研究STORM 团队在 2025 年美国黑帽大会和 33 届 DEF CON 大会上披露了 Windows 恢复环境 (WinRE) 中的新漏洞,这些漏洞可被利用绕过 BitLocker 并提取受保护的用户数据。这令人担忧,因为 WinRE 是 Windows 最重要的功能之一,只需在 Windows 登录屏幕上按住 Shift 键并点击“重启”选项即可访问。

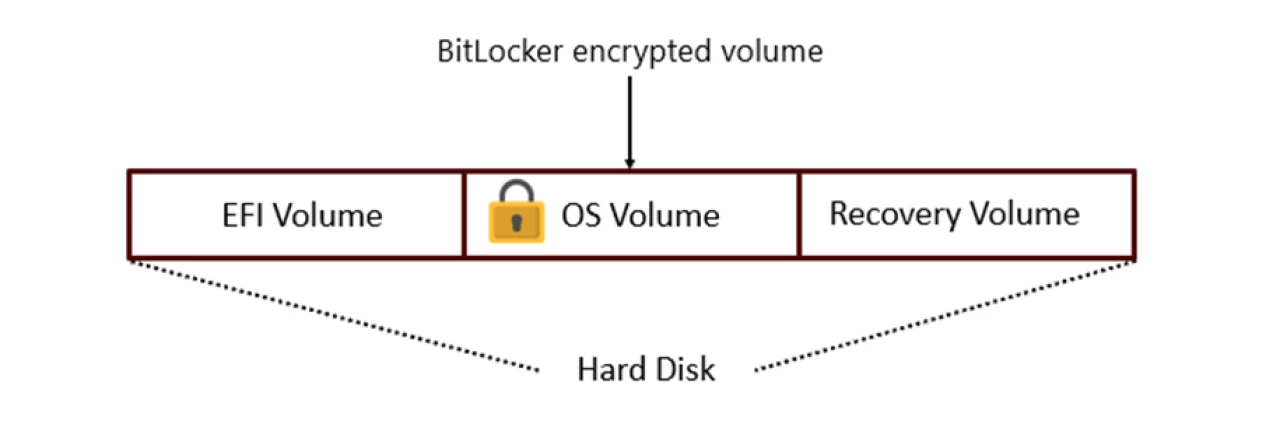

BitLocker - 在 Windows 上称为设备加密(DE)使用全卷加密 (FVE) 提供静态数据保护,并且是少数几个保护数据免受物理攻击者攻击的 Windows 功能之一。

在 BitLocker 推出后,微软对 WinRE 进行了多项更改,以确保即使在 BitLocker 加密的 Windows 操作系统驱动器无法访问的情况下,仍然可以进行 Windows 恢复。这些措施包括:

将WinRE.wim从加密的操作系统卷重新定位到未加密的恢复分区,以便在发生故障时可以访问,

在自动解锁操作系统卷之前,实施可信 WIM 启动以根据已知良好的哈希值验证映像,

添加由命令提示符等危险工具触发的卷重新锁定机制,需要 BitLocker 恢复密钥才能恢复访问。

据该团队称,一旦可信 WIM 启动验证通过,WinRE 就会处于自动解锁状态,并解析来自未受保护分区(特别是 EFI 系统分区和恢复卷)的文件。他们在 WinRE 及其启动过程中发现了多个漏洞,并补充说,在 BitLocker 引发的 WinRE 更改之前,这个攻击面可以忽略不计。

为了减少攻击面,微软建议启用带有 PIN 码的 TPM 进行预启动身份验证,将暴露限制在 TPM 范围内,从而降低对自动解锁机制的依赖。此外,还建议启用 REVISE 缓解措施(KB5025885下的)以防止降级攻击。

这些漏洞的 ID 分别为 CVE-2025-48800、CVE-2025-48003、CVE-2025-48804 和 CVE-2025-48818,并已于 2025 年 7 月补丁星期二在 Windows 11 和 Windows 10 上进行了修复。由于补丁是累积性的,您也可以下载并安装昨天发布的最新Windows 11 八月补丁(KB5063878、KB5063875)和Windows 10 八月补丁(KB5063709 / KB5063877 / KB5063871 / KB5063889) 。

您可以在官方博客文章中阅读更详细的内容。