黑客借助生成式AI五周攻陷全球600台Fortinet防火墙

亚马逊近日发出安全警告称,一名讲俄语的黑客在短短五周内,借助多种生成式 AI 服务,对 Fortinet FortiGate 防火墙发动大规模入侵行动,在 55 个国家成功攻陷了 600 余台设备。

亚马逊集成安全部门首席信息安全官 CJ Moses 在最新报告中披露,这轮攻击发生在 2026 年 1 月 11 日至 2 月 18 日之间,攻击者并未利用零日漏洞,而是集中针对暴露在互联网上的 FortiGate 管理接口,结合弱密码和缺失多因素认证的账号实施入侵,并进一步利用 AI 自动化突破受害网络中的其他设备。 报告显示,这些被攻陷的防火墙分布在南亚、拉美、加勒比地区、西非、北欧和东南亚等多个区域,目标选择具有明显机会主义特征,而非锁定特定行业。

亚马逊表示,其安全团队在发现一台用于投放恶意工具、专门攻击 FortiGate 防火墙的服务器后,顺藤摸瓜揭开了这次行动的整体框架。 黑客首先通过扫描 443、8443、10443 和 4443 等端口,寻找暴露在公网的 FortiGate 管理接口,然后通过常见弱密码进行暴力破解获取访问权限,而非利用 FortiGate 相关的已知或未知漏洞。

在成功入侵设备后,攻击者会导出设备配置文件,从中获取 SSL-VPN 用户凭据(含可恢复密码)、管理账号、访问控制策略及内部网络架构、IPsec VPN 配置、网络拓扑与路由信息等关键数据。 这些配置文件随后被工具解析和解密,而这些工具的源码显示出明显的 AI 辅助开发痕迹,例如用 Python 和 Go 编写的自定义侦察程序中出现冗余注释、架构简单但在格式上投入过多精力、采用字符串匹配而非规范 JSON 反序列化、以及为语言内置功能编写兼容层却留有空文档等特征。 亚马逊指出,这些工具勉强能满足攻击者的特定需求,但在复杂或加固良好的环境中往往会失效,缺乏健壮性,这也是典型“未经深入打磨的 AI 生成代码”的表现。

这些自动化工具被用于对已入侵网络进行深入侦察,包括分析路由表、按规模归类网络、使用开源 gogo 扫描器进行端口扫描、识别 SMB 主机和域控制器、并借助 Nuclei 工具寻找 HTTP 服务和潜在漏洞。 调查人员发现,当攻击者碰到打补丁及时或已严格加固的系统时,频繁尝试仍无法突破,便会放弃这些目标,转而寻找更为脆弱的系统下手。

在攻击链的后期阶段,研究人员在攻击者服务器上发现了用俄语撰写的操作文档,详细说明如何使用 Meterpreter 和 mimikatz 对 Windows 域控制器实施 DCSync 攻击,从 Active Directory 数据库中导出 NTLM 密码哈希。 此外,攻击者还专门针对 Veeam Backup & Replication 备份服务器,使用自定义 PowerShell 脚本和编译好的凭据提取工具,尝试利用 Veeam 相关漏洞,以便在后续可能的勒索软件攻击前破坏或控制备份基础设施。

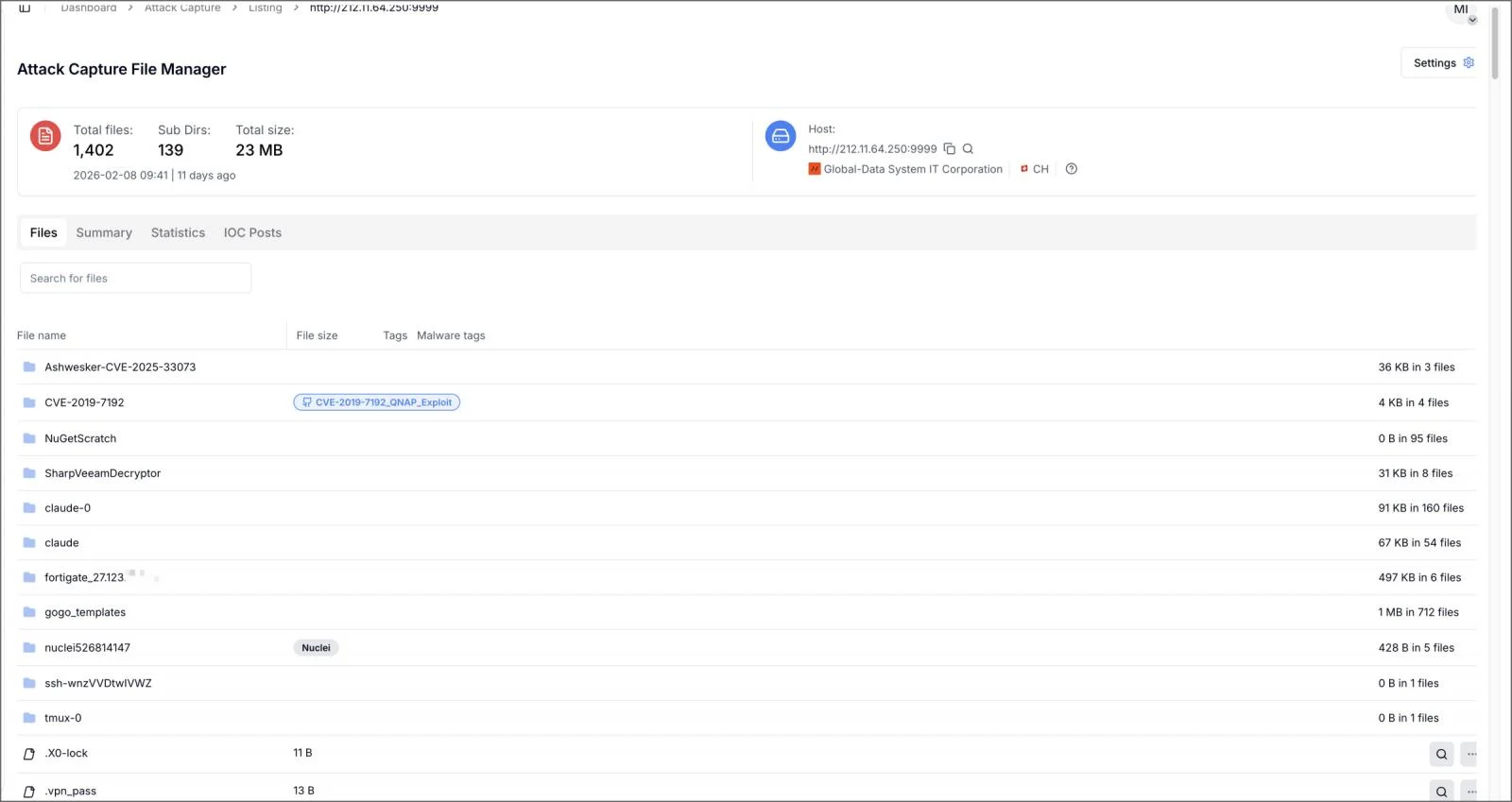

在亚马逊发现的一台服务器(IP 为 212[.]11.64.250)上,安全团队定位到名为 “DecryptVeeamPasswords.ps1” 的 PowerShell 脚本,该脚本用于针对 Veeam 备份系统中的凭据进行解密和滥用。 报告指出,攻击者同时在所谓“作战笔记”中多次提到尝试利用多项漏洞,包括 QNAP 远程代码执行漏洞 CVE-2019-7192、Veeam 信息泄露漏洞 CVE-2023-27532,以及 Veeam 远程代码执行漏洞 CVE-2024-40711 等。

亚马逊认为,这名威胁行为者整体技术水平处于“低到中等”,但通过广泛使用生成式 AI 服务,其攻击能力被显著放大。 研究人员指出,攻击者在整个行动中至少使用了两家大型语言模型服务,用于生成分步骤的攻击方法论、编写多语言定制脚本、构建侦察框架、规划横向移动路径,以及撰写内部操作文档。 在某些案例中,攻击者甚至将完整的内部网络拓扑(包括 IP 地址、主机名、凭据和已知服务)提交给 AI 服务,请求对方提供如何在该网络中进一步扩张的建议。

亚马逊强调,这次活动清楚地展示了商业 AI 服务正在降低网络攻击的门槛,使原本难以独立完成复杂入侵的低经验攻击者也能发起跨国大规模行动。 为应对这类威胁,亚马逊建议 FortiGate 管理员避免将管理接口暴露在公网、为关键账号启用多因素认证、确保 VPN 密码与 Active Directory 账号密码不同步,并对备份系统进行重点加固。 亚马逊的观察也与Google近期报告相呼应,后者指出黑客正在利用 Gemini AI 贯穿网络攻击的各个阶段,从初始侦察到入侵后操作均有涉及。

与亚马逊报告大致同步,安全博客 “Cyber and Ramen” 发布了一份独立研究,披露了攻击者将 AI 和大语言模型直接嵌入入侵流程的更多技术细节。 该研究者发现,前述配置错误的服务器 212.11.64[.]250 暴露了 1,402 个文件和 139 个子目录,其中不仅包括被窃取的 FortiGate 配置备份、Active Directory 映射数据、凭据转储、漏洞评估结果和攻击规划文档,还包含大量与 AI 交互相关的 artefact。

研究者指出,该服务器位于瑞士苏黎世、托管于 AS4264(Global-Data System IT Corporation),其目录结构内含有 CVE 利用代码、FortiGate 配置文件、Nuclei 扫描模板以及 Veeam 凭据提取工具等。 值得注意的是,其中两个名为 “claude-0” 和 “claude” 的文件夹共包含 200 余个文件,内有 Claude Code 的任务输出、会话差分以及缓存的提示词状态,表明攻击者与商用 AI 工具之间存在持续、系统性的交互。 另一个名为 “fortigate_27.123(完整 IP 已脱敏)” 的文件夹则保存了疑似来自某台已攻陷 FortiGate 设备的配置数据和凭据信息。

进一步分析还发现,攻击者搭建了一个名为 “ARXON” 的自定义 Model Context Protocol(MCP)服务器,作为侦察数据与商用大模型之间的“桥梁”。 研究者未在公开渠道发现任何关于 ARXON 的资料,推测该框架极有可能由攻击者自行开发。 在这套架构中,MCP 服务器负责接收从受害网络和 FortiGate 设备中抽取的数据,将其输入大语言模型,并再将模型生成的输出对接至其他攻击工具,用于自动化后渗透分析和攻击规划。

除 ARXON 外,研究者还发现一款名为 CHECKER2 的 Go 语言工具,它以 Docker 方式部署,用于并行扫描海量 VPN 目标。 日志显示,该工具曾对 100 多个国家的 2,500 余个潜在目标进行扫描,体现出攻击行动的广泛覆盖面。 据称,攻击者会将从被攻陷的 FortiGate 设备和内部网络收集的侦察数据输入 ARXON,由其调用诸如 DeepSeek 和 Claude 等大模型生成结构化的攻击计划,包括如何获取域管理员权限、优先在哪些位置寻找高价值凭据、推荐的利用步骤以及在网络中横向渗透的具体路径。

在部分场景中,Claude Code 甚至被配置为可直接执行攻击工具,如 Impacket 脚本、Metasploit 模块和 hashcat 等,而无需攻击者逐条确认指令。 研究者注意到,在数周时间内,这一攻击体系经历了显著演化:最初攻击者依赖开源的 HexStrike MCP 框架,约八周后则过渡到自动化程度更高、专为自身需求定制的 ARXON 系统,以进一步提升大规模入侵的效率。

这份独立报告在结论部分与亚马逊的评估形成共识:生成式 AI 在本次行动中实际上扮演了“倍增器”的角色,使攻击者能够在有限技术能力的前提下快速扩展攻击规模和复杂度。 研究者同时提醒防守方,应优先为边界设备打补丁、限制并监控 SSH 访问、定期审计异常的 VPN 账号创建行为,以应对这类借助 AI 的自动化入侵行动。

此外,CronUp 安全研究员 Germán Fernández 还发现了一台不同的服务器,其暴露的目录中似乎包含针对 FortiWeb 设备的 AI 生成攻击工具。 虽然这些工具目前尚未被证实直接参与本次 FortiGate 攻击活动,但这一发现再次凸显出威胁行为者正在持续探索利用 AI 工具扩大攻击能力的新方式。